Tests d'intrusion

Exploiter nos connaissances approfondies en matière de cybersécurité pour découvrir les vulnérabilités et renforcer les défenses

Avec test d'intrusion, vous avez la possibilité de valider que les contrôles de sécurité fonctionnent efficacement pour empêcher les attaquants d'obtenir un accès non autorisé à vos données et à vos systèmes.

Découvrez en détail les vulnérabilités de vos systèmes avant que les cybercriminels ne puissent les exploiter.

Renforcez vos défenses et réduisez de manière proactive les menaces potentielles pour assurer la sécurité de votre entreprise.

La validation par des experts vous permet d'avoir l'esprit tranquille et de vous assurer que vos mesures de sécurité sont efficaces et résilientes.

Le piratage éthique est la meilleure façon de voir votre réseau du point de vue de l'attaquant.

Les normes et réglementations industrielles telles que PCI DSS et HIPAA exigent que votre réseau et vos systèmes soient régulièrement testés afin de maintenir la conformité et d'éliminer les risques les plus élevés.

Le coût moyen d'une violation de données augmente d'année en année, Tests d'intrusion aide à s'assurer que votre organisation est prête à répondre à une violation.

Comprendre l'état de votre réseau en ce qui concerne les vulnérabilités et les failles exploitables et prendre des mesures proactives pour remédier aux failles et réduire les risques de manière rentable.

Votre personnel apprendra au cours du processus. En comprenant les méthodes utilisées pour découvrir et exploiter les vulnérabilités, votre équipe sera en mesure de mieux protéger votre réseau et vos actifs.

Les services Tests d'intrusion sont conçus pour vous aider à identifier les faiblesses et à y remédier afin de renforcer la sécurité de vos applications, systèmes et données.

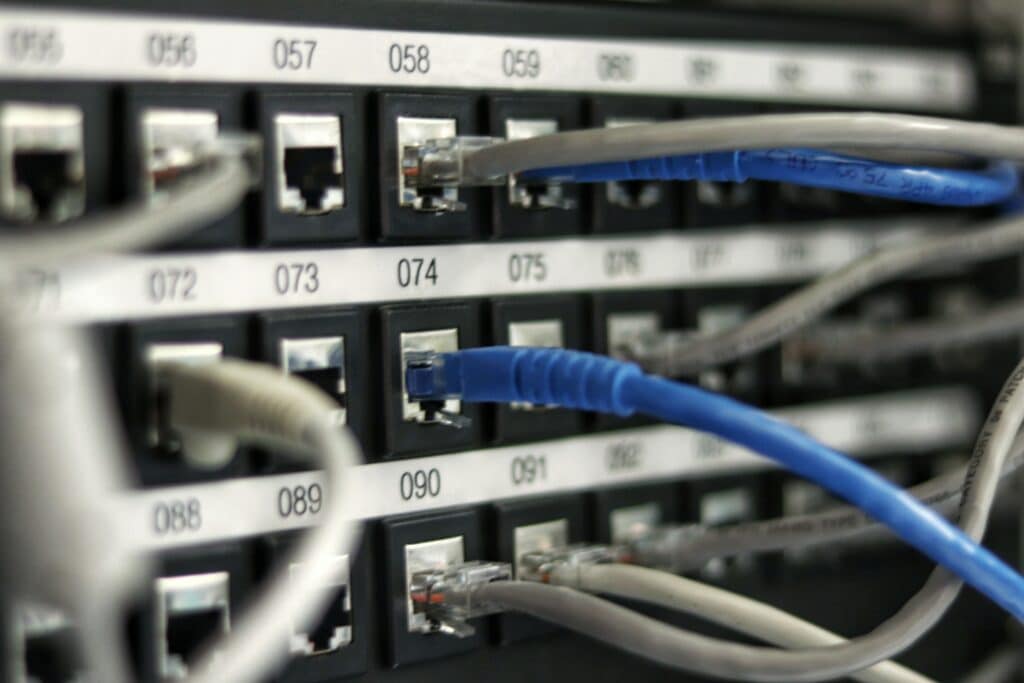

Une infrastructure test d'intrusion, également connue sous le nom de réseau test d'intrusion, est un type de test de sécurité qui évalue la sécurité d'un système informatique ou d'une infrastructure de réseau en simulant une attaque d'un utilisateur non autorisé ou malveillant.

L'objectif principal d'une infrastructure test d'intrusion est d'identifier les vulnérabilités de l'infrastructure du réseau qui pourraient être exploitées par des attaquants pour obtenir un accès non autorisé ou causer des dommages au système. Le test consiste à simuler des attaques réelles, y compris des tentatives d'accès au système ou au réseau, d'escalade des privilèges et d'exfiltration de données sensibles.

L'infrastructure test d'intrusion peut être testée de différentes manières : boîte noire, boîte blanche ou boîte grise. Dans les tests boîte noire, le testeur n'a aucune connaissance préalable du système ou du réseau et doit effectuer une reconnaissance pour identifier les vulnérabilités. En revanche, les tests en boîte blanche impliquent de donner au testeur un accès complet au système ou au réseau, y compris au code source et à d'autres informations sensibles. Les tests en boîte grise se situent entre les deux, le testeur ayant une certaine connaissance du système mais pas un accès complet.

Les résultats de l'infrastructure test d'intrusion fournissent des informations précieuses aux organisations, leur permettant d'identifier et de corriger les faiblesses de sécurité de leur infrastructure de réseau avant que les attaquants ne puissent les exploiter. Le test peut également aider les organisations à se conformer aux exigences réglementaires et aux normes industrielles en matière de sécurité.

Une application web test d'intrusion est un type de test de sécurité qui consiste à simuler une attaque sur une application web afin d'identifier les vulnérabilités et les faiblesses qui pourraient être exploitées par des attaquants. L'objectif du test est de déterminer l'efficacité des contrôles de sécurité mis en œuvre dans l'application web et d'identifier toute faille de sécurité potentielle qui pourrait être utilisée pour compromettre l'application.

Au cours d'une application web test d'intrusion, un professionnel de la sécurité formé, également connu sous le nom de testeur de pénétration ou de pirate éthique, tentera d'exploiter les vulnérabilités de l'application à l'aide de diverses techniques, notamment des tests de validation des entrées, des tests d'authentification, des tests d'autorisation, des tests de gestion de session, et bien d'autres encore. Le testeur peut également utiliser des outils automatisés pour analyser l'application à la recherche de vulnérabilités connues, telles que l'injection SQL, les scripts intersites (XSS) et l'injection de commandes.

Les résultats d'une application web test d'intrusion sont documentés dans un rapport détaillé qui décrit les vulnérabilités découvertes, leur gravité et les recommandations pour y remédier. L'organisation peut utiliser ce rapport pour hiérarchiser les vulnérabilités identifiées et y remédier, dans le but d'améliorer le niveau de sécurité de l'application web.

L'application Web Tests d'intrusion est un élément important d'un programme de sécurité complet et peut aider les organisations à identifier et à atténuer les risques de sécurité potentiels avant qu'ils ne soient exploités par des attaquants.

Un API (Application Programming Interface) test d'intrusion est un type de test de sécurité qui se concentre spécifiquement sur la sécurité de l'API. Une API est un ensemble d'instructions de programmation qui permet à différentes applications logicielles de communiquer entre elles. Les API sont couramment utilisées par les applications web et mobiles pour interagir avec les systèmes dorsaux et les bases de données.

L'objectif d'une API test d'intrusion est d'identifier les vulnérabilités et les faiblesses de l'API qui pourraient être exploitées par des attaquants. Il s'agit notamment de tester les mécanismes d'authentification et d'autorisation utilisés par l'API, ainsi que de tester les fonctions de validation des entrées et de codage des sorties pour s'assurer qu'elles sont robustes et sûres. En outre, le testeur peut tenter d'accéder à des informations sensibles, de modifier ou de supprimer des données, ou d'exécuter des commandes non autorisées par l'intermédiaire de l'API.

Une API test d'intrusion comporte généralement les étapes suivantes :

Collecte d'informations : Le testeur recueille des informations sur l'API, notamment sur ses fonctionnalités, ses points de terminaison, ses paramètres et ses structures de données.

Modélisation des menaces : Le testeur utilise les informations recueillies à l'étape précédente pour créer un modèle de menace qui identifie les menaces potentielles, les vulnérabilités et les vecteurs d'attaque.

Analyse des vulnérabilités : Le testeur utilisera des outils automatisés pour rechercher les vulnérabilités connues de l'API, telles que les attaques par injection, les erreurs d'authentification et de gestion des sessions, et le stockage de données non sécurisé.

Tests manuels : Le testeur testera manuellement l'API à l'aide de diverses techniques, telles que le fuzzing, le brute-forcing et les scénarios d'abus d'API.

Rapport : Le testeur documentera les résultats du site Tests d'intrusion dans un rapport détaillé, comprenant les vulnérabilités découvertes, leur gravité et les recommandations pour y remédier. Le rapport peut également inclure des exploits de preuve de concept, des captures d'écran et d'autres documents d'appui.

Une API test d'intrusion peut aider les organisations à identifier et à atténuer les risques de sécurité potentiels dans leurs API, et à s'assurer qu'elles sont sécurisées et robustes contre les attaques.

Une application mobile test d'intrusion est un type de test de sécurité qui se concentre sur l'identification des vulnérabilités et des faiblesses de sécurité d'une application mobile.

L'objectif des tests est de déterminer l'efficacité des contrôles de sécurité mis en œuvre dans l'application mobile et d'identifier toute faille de sécurité potentielle qui pourrait être utilisée pour compromettre l'application ou ses données.

Au cours d'une application mobile test d'intrusion, un professionnel de la sécurité formé, également connu sous le nom de testeur de pénétration ou de pirate éthique, tentera d'exploiter les vulnérabilités de l'application à l'aide de diverses techniques, notamment des tests de validation des entrées, des tests d'authentification, des tests d'autorisation, des tests de gestion des sessions, et bien d'autres encore.

Le testeur peut également utiliser des outils automatisés pour rechercher dans l'application des vulnérabilités connues, telles que le stockage de données non sécurisé, la communication non sécurisée et le contournement de l'authentification.

Les tests peuvent être effectués sur l'application fonctionnant sur un appareil mobile ou sur un émulateur. Le testeur testera généralement l'application sur plusieurs plateformes, y compris iOS et Android, afin de s'assurer qu'elle est sécurisée sur tous les appareils.

Les résultats d'une application mobile test d'intrusion sont documentés dans un rapport détaillé qui décrit les vulnérabilités découvertes, leur gravité et les recommandations de remédiation. L'organisation peut utiliser ce rapport pour hiérarchiser les vulnérabilités identifiées et y remédier, dans le but d'améliorer le niveau de sécurité de l'application mobile.

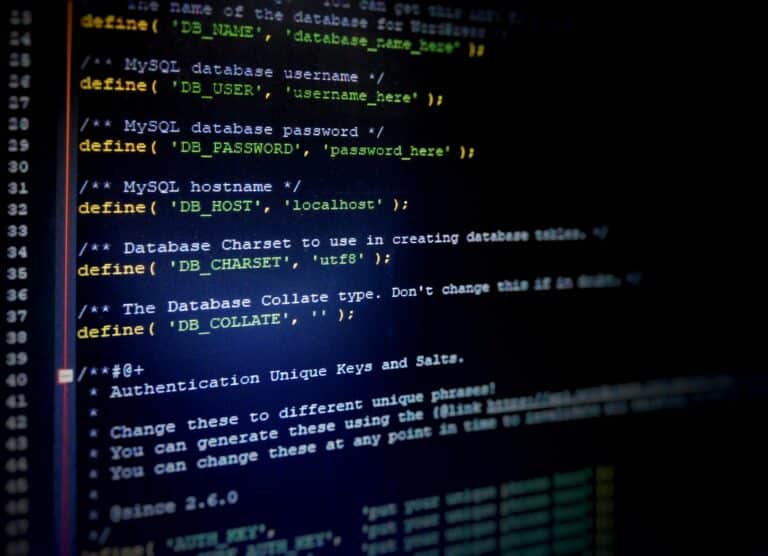

Secure Revue de code est un type de test de sécurité qui consiste à examiner le code source d'une application afin d'identifier les vulnérabilités et les faiblesses en matière de sécurité. L'objectif de cet examen est de s'assurer que le code est écrit de manière sécurisée, en suivant les meilleures pratiques et les normes industrielles, et d'identifier les problèmes de sécurité potentiels qui pourraient être exploités par des attaquants.

Un site sécurisé Revue de code implique un examen manuel du code de l'application par un professionnel de la sécurité ou un développeur formé et familiarisé avec les pratiques de codage sécurisé.

L'examen porte généralement sur les domaines suivants :

Validation des entrées : L'examinateur vérifie si le code valide correctement les entrées de l'utilisateur afin de prévenir les attaques par injection, telles que l'injection SQL ou le cross-site scripting (XSS).

Authentification et autorisation : L'examinateur vérifie si le code met en œuvre des mécanismes d'authentification et d'autorisation appropriés pour empêcher l'accès non autorisé à des fonctionnalités ou à des données sensibles.

Stockage des données : L'examinateur vérifie si les données sensibles sont correctement cryptées et si le code prévient les vulnérabilités telles que les attaques par injection SQL ou les vulnérabilités liées à l'inclusion de fichiers.

Traitement des erreurs : L'examinateur vérifie si le code traite les erreurs et les exceptions de manière sûre et appropriée, et s'il révèle des informations sensibles aux utilisateurs.

Sécurité des API : Si l'application utilise des API, l'examinateur vérifie si le code met en œuvre des contrôles de sécurité appropriés, tels que l'authentification, le contrôle d'accès et le cryptage.

Conformité : L'examinateur vérifie si le code est conforme aux normes industrielles, aux réglementations et aux meilleures pratiques en matière de sécurité.

Les résultats d'un site sécurisé Revue de code sont consignés dans un rapport détaillé qui décrit les vulnérabilités découvertes, leur gravité et les recommandations pour y remédier.

Le rapport peut également inclure des extraits de code spécifiques et des recommandations pour des pratiques de codage sécurisées afin d'aider les développeurs à remédier aux vulnérabilités identifiées.

Parce que votre entreprise est unique, nous avons créé un questionnaire Tests d'intrusion conçu pour vous donner une évaluation personnalisée de vos besoins en moins de 6 minutes.

Complétez le questionnaire pour obtenir un devis personnalisé pour votre projet unique Tests d'intrusion .

Si vous avez besoin d'une réponse rapide, nous sommes prêts à vous aider à faire avancer votre projet dès aujourd'hui.

© 2024 - 247 CyberLabs Ltd. Tous droits réservés.